Blog

INVAIDER. IT Security out of the box

Auf der ständigen Suche nach intelligenten Antworten auf die drängenden Security-Fragen unserer Zeit sind wir bei Micromata es gewohnt, über den üblichen Diskurs hinauszudenken und im echten Wortsinn kreativ zu werden. Dabei folgen wir dem Anspruch, für unsere Kunden Lösungen zu entwickeln, die nicht nur für den Moment passend sind, sondern sie für die Zukunft technologisch exzellent aufstellen.

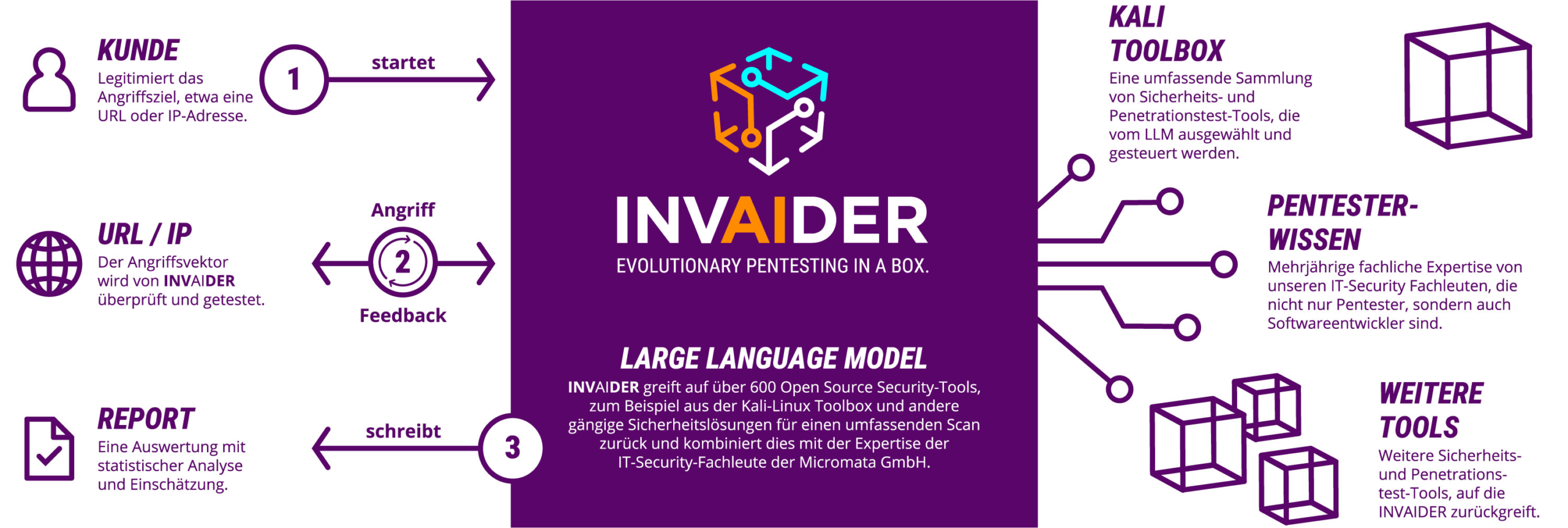

Eine solche Lösung ist INVAIDER. Als KI-getriebener Service nutzt INVAIDER state-of-the-art-Technologien, um Systeme automatisiert auf Schwachstellen zu testen. Wie ein Pentester aus Fleisch und Blut penetriert er das zu testende System mit allen erdenklichen Cyberangriffen, um uns anschließend sagen zu können, wo potenzielle Sicherheitslücken bestehen und wie wir die wirksam schließen können.

Im operativen Software-Betrieb ist INVAIDER damit ein echter Game Changer, weil er uns ökonomisch entlastet und technisch unterstützt, indem er die eigentlichen Pentester in ihrer operativen Arbeit von redundaten Fleißarbeiten befreit. Seine Vorteile sind eindeutig:

- Manpower: Klassische Pentests erfordern Manpower. In Zeiten mangelnder Fachkräfte, hohem Workload und dünnen Personaldecken ist das eine echte Herausforderung. INVAIDER wirkt hier substanziell entlastend, wie mindestens ein weiteres kompetentes Teammitglied.

- Kosten: Manpower verursacht Kosten. Wer sparen will oder muss, sollte dies unter keinen Umständen bei der IT Security tun – es könnte ihn teuer zu stehen kommen. Mit der Erfindung von INVAIDER wollen wir in Sachen Kosten für Entspannung sorgen und gleichzeitig beste IT Security sicherstellen.

- Qualität: INVAIDER lernt. Er ist darum stets auf dem Stand des integrierten LLMs, das permanent aus den Scan-Ergebnissen der Pentester lernt.

So funktioniert INVAIDER

- Headless Security-VM: Virtuelle Maschine, die mehr als 600 Security-Tools ausführen kann und die Grundlage für die Sicherheitsprüfungen bietet.

- User Interface: Dient der Interaktion mit den Nutzenden. Es kann KI-basierte Scans starten und die Ergebnisse der Tests anzeigen.

- Backend: Steuert die Security-VM mithilfe von Language Learning Modellen (LLM) und ist für die Umsetzung der Scan-Anfragen verantwortlich.

Funktionsweise eines KI-Scans

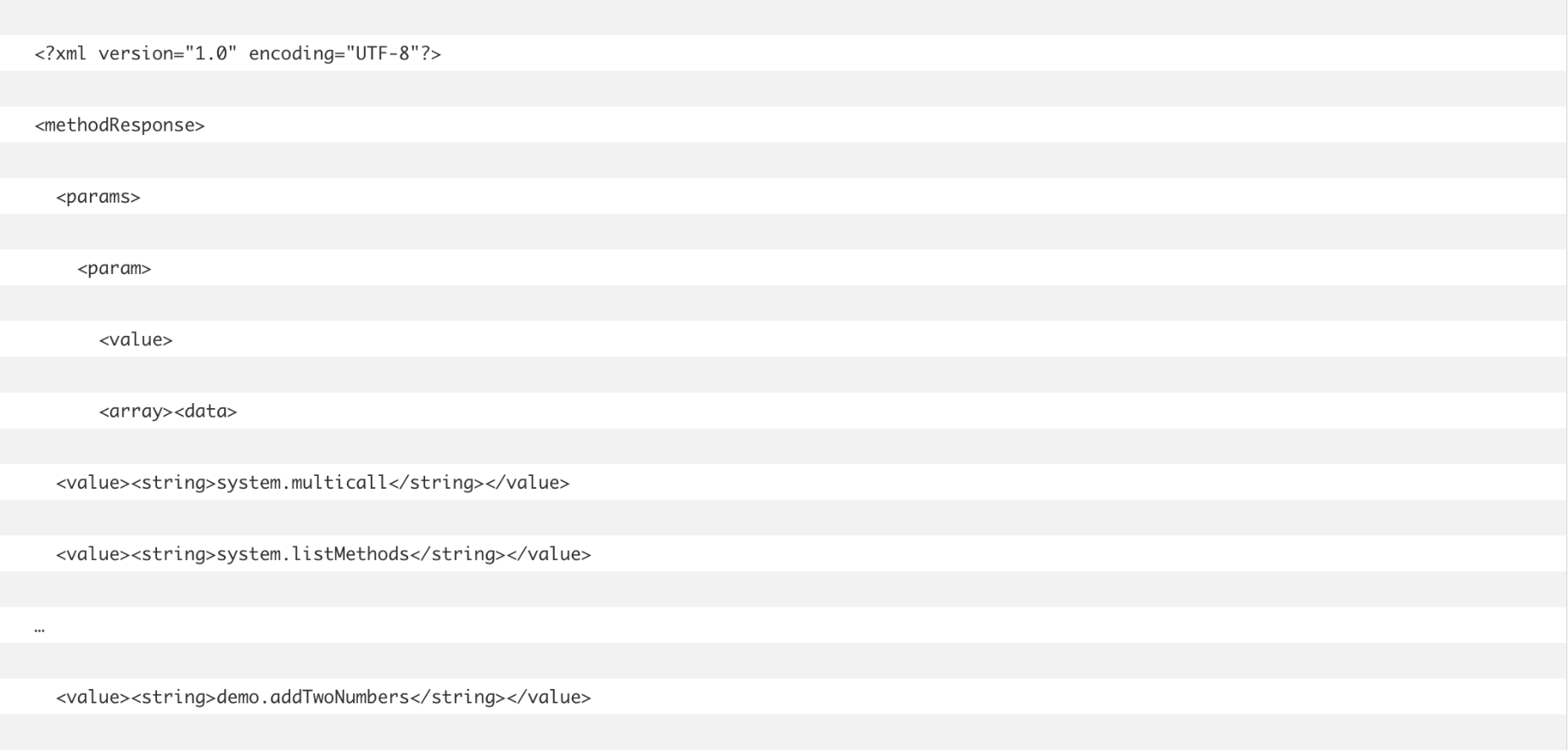

Es beginnt mit der Definition eines Prompts, also einer textlichen Aufforderung, die den gewünschten Scan beschreibt. Zum Beispiel könnte ein Prompt den Scan einer bestimmten Webanwendung anfordern, mit der Fragestellung, welches Kommando in der Kali-VM auszuführen ist.

- Beispiel: „Führe einen Webscan der Anwendung https://www.my-company.de durch. Welches Kommando soll ich in der Kali-VM ausführen?“

- Das LLM antwortet mit dem spezifischen Kommandobefehl: „Whatweb https://www.my-company.de“ .

Sämtliche Ergebnisse ausgeführter Scans werden im System gespeichert. Sie bilden die Wissensbasis für alle nachfolgenden Aktionen. Auf ihrer Grundlage wird der nächste Befehl ermittelt und ebenfalls auf der Kali-VM ausgeführt.

So trainiert INVAIDER sich selbst. Der iterative Prozess nutzt kontinuierlich alle neuen Informationen, um weitere Analysen gezielt durchzuführen. Dieser Prozess läuft automatisch, ohne das Eingreifen des Menschen.